5G verspricht enorme Umsatzmöglichkeiten für Serviceprovider. Wegen veränderten Netzwerkarchitekturen, neuen Technologien und erhöhter Performance sind gleichzeitig erhebliche Auswirkungen auf die Security zu berücksichtigen. Welche Herausforderungen müssen von Serviceprovidern bewältigt werden, um mit 5G Services Gewinne zu erwirtschaften und Risiken zu reduzieren?

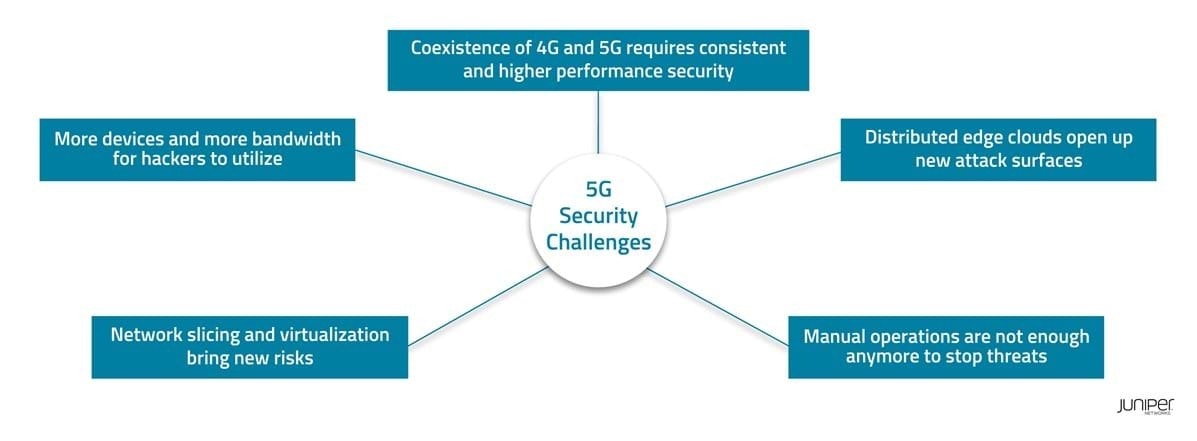

Schon im letzten Jahr wagten wir in unserem Blog die Prognose: 5G kommt mit hohem Tempo. Wir haben uns nicht getäuscht. Im vorliegenden Beitrag widmen wir uns fünf Herausforderungen für Serviceprovider im Bereich der 5G Security.

1. Für den parallelen Betrieb von 4G und 5G werden konsistente Security-Maßnahmen und hohe Leistung benötigt

Ähnlich wie die Umstellung auf 4G wird auch die Umstellung auf 5G nicht über Nacht stattfinden. 5G wird zunächst parallel zu 4G betrieben und nach und nach ausgebaut. Im Laufe des Jahrzehnts wird es mehrere evolutionäre Entwicklungsschritte geben. 4G und 5G werden lange Zeit nebeneinander existieren. Bei der Umstellung von 4G LTE auf 5G NSA (Non-Stand Alone) wird durch die Einführung neuer 5G gNodeB-Basisstationen die Bandbreite erhöht. Der Bandbreitensprung beim Wechsel von 4G eNodeB zu 5G gNodeB wird zu einer deutlichen Steigerung der Anforderungen an Leistung und Skalierung führen. Die derzeitige Security-Infrastruktur ist diesen Anforderungen nicht immer gewachsen. Daraus folgt unter anderem, dass beim Parallelbetrieb von 4G- und 5G-Netzen eine ganzheitliche und einheitliche Security-Politik notwendig sein wird.

2. Hacker können mehr Geräte angreifen und mehr Bandbreite nutzen

5G bedeutet eine Verzehn- oder Verhundertfachung der Anzahl der angeschlossenen Geräte, höhere Übertragungsraten und mehr Bandbreite. Für Verbraucher und Unternehmen sind das gute Nachrichten. Aber auch Hacker werden sich diese neuen Möglichkeiten zunutze machen. Viele IoT-Geräte sind unsicher konfiguriert und werden von Hackern bei Cyberangriffen als bevorzugte Angriffsziele ausgewählt. Und weil gleichzeitig erheblich mehr Bandbreite zur Verfügung steht, können Hacker größere DDoS-Angriffe organisieren, mit denen sich die Netzwerke und Services beliebiger Unternehmen in die Knie zwingen lassen.

3. Distributed Edge Clouds bieten neue Angriffsflächen

Distributed Edge Clouds sind eine Weiterentwicklung des Cloud-Computings, bei der das Anwendungshosting und die Datenverarbeitung von zentralisierten Rechenzentren an den Netzwerkrand verlagert werden. Näher zu den Orten, an denen Daten generiert werden. In dieser neuen Architektur wird die IP-Konnektivität am Rand des Betreibers enden, wenn geeignete Security-Mechanismen wie Verschlüsselung und Firewalls fehlen. Aus diesem Grund sind Edge-Cloud-Knoten anfällig für Spoofing, Abhörversuche und andere Angriffe aus dem öffentlichen Internet. Außerdem besteht eine hohe Wahrscheinlichkeit, dass einige Drittanbieteranwendungen auf denselben physischen Plattformen wie die Virtual Network Functions (VNFs) laufen werden. Dadurch wächst das Risiko, dass die von Netzwerkfunktionen benötigten Anwendungsressourcen erschöpft werden oder – schlimmer noch – Hackern ein Angriffsvektor zum Infiltrieren der Plattform geboten wird.

4. Network Slicing und Virtualisierung bringen neue Risiken mit sich

Network Slicing ist eine spezielle Form der Virtualisierung, bei der mehrere logische Netzwerke auf einer gemeinsam genutzten physischen Netzwerkinfrastruktur laufen. Mit Network Slicing können Anbieter mobiler Services ihre Netzwerkressourcen partitionieren, um viele verschiedene Anwendungsfälle abzudecken. Serviceprovider müssen dabei auf eine gute Isolierung der Virtualisierungsschichten und Netzwerk-Slices achten. Wenn jemand die „untere Security Slice“ angreifen kann, gewinnt er damit eine Möglichkeit zur Beeinflussung der „höheren Security Slice“? Ist ein Mieter oder eine Slice von Malware befallen, werden dann auch andere Mieter oder Slices infiziert?

5. Manuelle Eingriffe reichen nicht mehr aus, um Bedrohungen zu stoppen

Die Heterogenität und Komplexität der 5G Infrastruktur wird es erforderlich machen, Security auf mehreren Ebenen anzuwenden (zum Beispiel auf der Ebene einer Slice, eines Service oder einer Ressource). Sie muss über mehrere Domänen hinweg und mit einer Kombination aus zentralisierten und verteilten, physischen und virtuellen Implementierungen angewendet werden. Bei älteren Generationen können manuelle Eingriffe ausreichend sein, um Bedrohungen abzuwehren. Bei 5G und angesichts der Tatsache, dass die Bedrohungslandschaft weiter an Umfang, Dynamik und Komplexität gewinnt, reichen manuelle durchgeführte Maßnahmen nicht mehr aus. Security muss automatisiert werden. Zwingend notwendig sind automatische Erkennung und Eindämmung von Bedrohungen und ganzheitliche Sichtbarkeit.

Herausforderungen für die Security bei 5G – Fazit

5G ist ein Game Changer. Und Security ist in der „Cloud + 5G + KI“-Ära ein entscheidender Faktor für die erfolgreiche Bereitstellung von Services. Serviceprovider müssen ihre Security-Strategien sorgfältig planen. Sie muss ein integraler Bestandteil der 5G Evolution Roadmap sein. Die fünf hier skizzierten Herausforderungen im Bereich der Security bieten gute Ausgangspunkte für die Evaluierung des Ist-Zustands.

Umstellung auf 5G

Nomios unterstützt Sie bei der Planung Ihrer Roadmap für die Umstellung von 4G auf 5G. Auf der Grundlage unserer Erfahrung und langjährigen engen Zusammenarbeit mit Serviceprovidern bei Technologie- und Netztransformationen haben wir einen ganzheitlichen Ansatz und eine Methodik entwickelt, um Sie auf Ihrer Reise zu 5G zu unterstützen.

Möchten Sie mehr über dieses Thema erfahren?

Unsere Experten und Vertriebsteams stehen Ihnen gerne zur Verfügung. Hinterlassen Sie Ihre Kontaktdaten und wir werden uns in Kürze bei Ihnen melden.